Para entender o Next-Generation Firewall (NGFW), é crucial primeiro entender como o firewall tradicional funciona e por que ele se tornou insuficiente.

1. Firewall Tradicional: O Guarda da Porta

Imagine um firewall tradicional como um porteiro em um prédio de escritórios. Sua única função é verificar se a pessoa (o tráfego de rede) tem um crachá (uma permissão baseada em regras) para entrar. Ele se baseia em informações básicas, como:

- Endereço IP de origem e de destino: “Essa pessoa veio do endereço X e quer ir para o endereço Y.”

- Porta (Port): “Ela quer acessar a porta 80 (HTTP) ou 443 (HTTPS)?”

- Protocolo: “Ela está usando TCP, UDP ou outro protocolo?”

Com base nessas regras estáticas, o firewall decide se o tráfego é permitido ou bloqueado. O grande problema é que, uma vez que a pessoa passa pela porta, ela pode fazer o que quiser lá dentro. O firewall não se importa com a identidade da pessoa, com o que ela está fazendo, nem com o aplicativo que ela está usando. Ele só se preocupa com os “crachás” iniciais.

2. O Problema do Firewall Tradicional

O mundo evoluiu, e os ataques também. Os hackers não usam mais apenas IPs e portas. Eles escondem ameaças dentro de tráfego permitido (como o HTTPS), usam aplicativos legítimos para roubar dados, e exploram vulnerabilidades conhecidas.

O firewall tradicional não consegue:

- Analisar o Conteúdo: Ele não lê o que está dentro do pacote de dados.

- Entender Aplicações: Ele não sabe se a porta 80 está sendo usada por um navegador para acessar o LinkedIn ou por um malware para se comunicar com um servidor de comando.

- Reconhecer Usuários: Ele não diferencia se a conexão vem do estagiário ou do CEO.

3. A Chegada do Next-Generation Firewall (NGFW): O Guarda Inteligente

O NGFW é a evolução natural do firewall. Ele é o porteiro que não só verifica o crachá, mas também analisa a identidade da pessoa, o que ela está carregando e qual é a sua intenção.

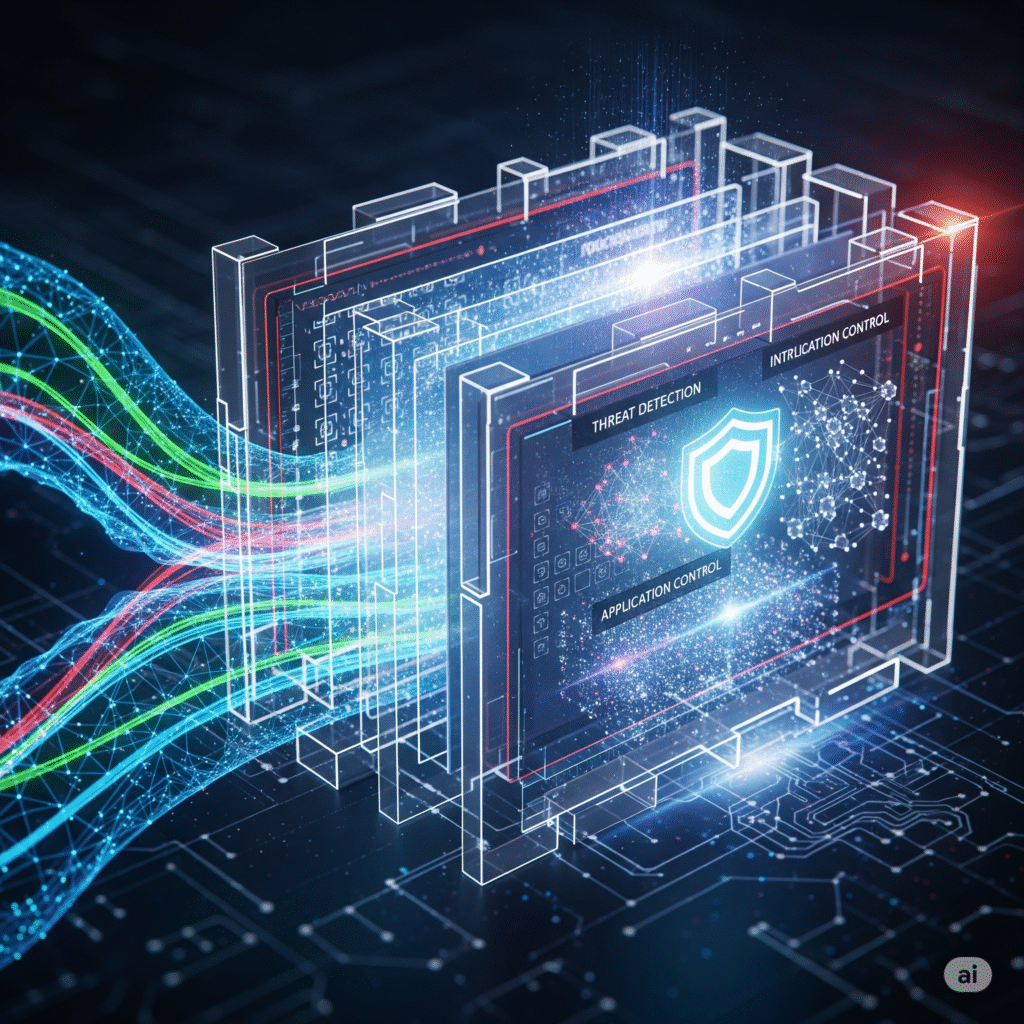

Um NGFW faz tudo o que um firewall tradicional faz e, além disso, incorpora recursos avançados de segurança:

- Consciência de Aplicações: Em vez de apenas bloquear portas, o NGFW pode identificar e controlar o uso de milhares de aplicações, independentemente da porta que elas usam. Por exemplo, você pode permitir o uso do Microsoft Teams, mas bloquear a transferência de arquivos por ele.

- Análise de Conteúdo (Deep Packet Inspection): Ele inspeciona o conteúdo do tráfego para detectar e bloquear ameaças, como malwares e vírus, mesmo que estejam em fluxos de dados criptografados.

- Identificação de Usuários e Grupos: O NGFW pode aplicar políticas de segurança baseadas em identidades de usuários, em vez de apenas IPs. Por exemplo, “o departamento de finanças pode acessar o sistema de contabilidade, mas o marketing não”.

- Sistema de Prevenção de Intrusões (IPS): Funciona como um detector de movimento, identificando padrões de ataque e bloqueando atividades suspeitas antes que causem danos.

Em resumo: O firewall tradicional foca na conectividade (permitir ou bloquear a comunicação com base em endereços). O NGFW foca na segurança (entender o contexto do que está sendo comunicado para proteger a rede de forma inteligente e proativa).

O NGFW foi uma revolução, mas o que acontece quando a rede deixa de ter um perímetro definido? No próximo artigo, vamos mergulhar no coração da estratégia Zero Trust e entender como o Zero Trust Network Access (ZTNA) substitui a VPN tradicional para garantir a segurança em qualquer lugar.

Descubra como o ZTNA se tornou a chave para o trabalho remoto seguro.